OpenDNS pluggar DNS läckor på "Last Mile" med DNSCrypt

Tidigare skrev jag OpenDNS, en gratis tjänst som ger ett snabbare och säkrare sätt att lösa domännamn. Nu rullar OpenDNS ut en ny mjukvara som är utformad för att göra din webbläsning ännu säkrare: DNSCrypt.

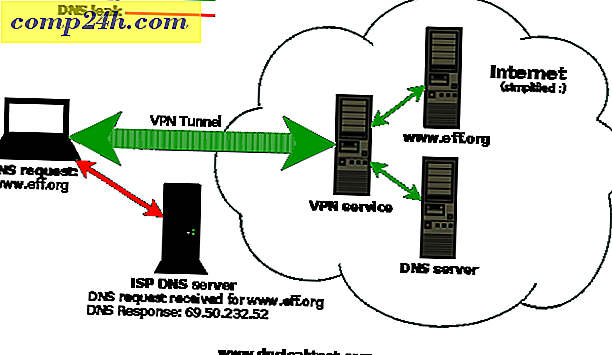

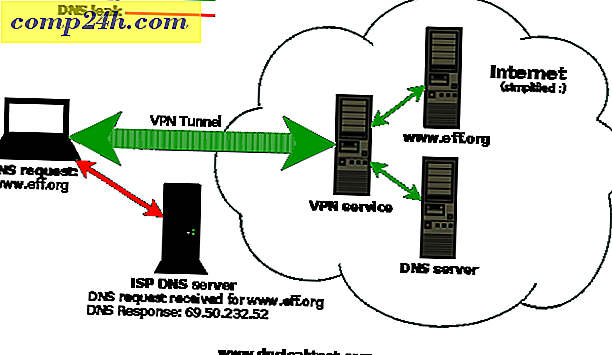

DNSCrypt är en extra tjänst lagrad ovanpå OpenDNS som skyddar mot sårbarheter som presenteras av "DNS läckor." Det gör det genom att kryptera DNS-trafik för att säkerställa att den inte kan avlyssas av en hackare eller en man-i-mitten . Detta liknar, men inte detsamma som, HTTPS-kryptering av webbtrafik (SSL / TLS).

I ett nötskal förbättrar OpenDNS din webbsäkerhetssäkerhet genom att ge din större säkerhet att webbplatsen du ansluter till är den du tänkt ansluta till. Det gör det genom att tillhandahålla en bättre DNS-server än den som din ISP tillhandahåller som standard. När din förfrågan når OpenDNS-servrarna kan du rimligen försäkra dig om att du gör en legitim anslutning till den webbplats du försöker nå. Men det här lämnar fortfarande en relativt svag länk i kedjan: den "sista milen" eller den del av din Internetanslutning mellan din Internetleverantör och din dator. Det betyder att hackare fortfarande kan snoop eller avleda din DNS-trafik genom att avlyssna den innan den når din Internetleverantör. Med DNSCrypt kommer hackare inte längre att snöa på din DNS-trafik - inte heller kommer de att kunna lura din dator för att tro att du kommunicerar med en legit DNS-server.

Kontrollerar DNS-läckor

Risken för att någon avlyssnar eller spoofar en DNS i "sista milen" är mycket låg. I grund och botten, för att denna sårbarhet ska vara närvarande, måste du ha en " DNS läcka " på din anslutning. Det betyder att även om du har ställt in din dator eller router för att ansluta till OpenDNS (eller en VPN eller en annan DNS-server, till exempel Google DNS), gör något på din dator fortfarande förfrågningar till standard DNS-servern (vanligtvis din ISP ).

Du kan testa för att se om du har en DNS läcka genom att besöka DNSleaktest.com när du är ansluten via OpenDNS. Enligt folket på DNSleaktest.com är DNS läckor mest förekommande på Windows-klienter. Jag är dock glad att rapportera att mitt test för DNS-läckage kom upp torr när jag anslöt till OpenDNS på min Windows 8-dator.

Installera DNSCrypt

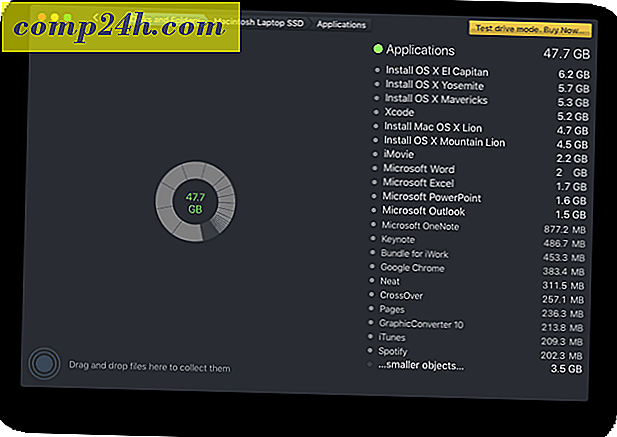

DNSCrypt är gratis tillgänglig som Preview Release. Faktum är att programvaran är öppen källkod (du kan se källan på GitHub). Du kan ladda ner DNSCrypt här. Den är tillgänglig för både Mac och Windows och är en vind att installera - bara starta installationsprogrammet och följ instruktionerna på skärmen.

Efter installationen ser du en grön indikator i systemfältet som visar att DNSCrypt fungerar.

Högerklicka på ikonen för att öppna Control Center för mer information och alternativ.

Observera att när du installerar DNSCrypt behöver du inte ändra dina DNS-inställningar för nätverksadaptern för att kunna använda OpenDNS längre. Du kan helt enkelt kolla Aktivera OpenDNS och din dator kommer att börja använda OpenDNS. Det här är praktiskt om du inte har ställt in din router för att använda OpenDNS.

Standardinställningarna (visas ovan) är optimerade för hastighet och tillförlitlighet. Om OpenDNS exempelvis inte kan nås, kommer din dator att falla tillbaka till din standard DNS-server. (Obs! Om OpenDNS är din standard DNS-resolver, kommer det här alternativet inte att göra stor skillnad).

För högsta säkerhet, kolla DNSCrypt Over TCP / 443 (långsammare) och avmarkera Fall tillbaka till osäker DNS . Inställningarna som visas nedan är säkrare när du använder offentlig WiFi.

Slutsats

De flesta hemmabrukare behöver inte DNSCrypt för att hålla dem säkra. Utnyttjande av DNS-läckor är sällsynt, och de flesta anslutningar uppvisar inte denna sårbarhet (Macar, till exempel, är inte kända för att ha DNS-läckor). Om en privat, säker anslutning är av yttersta vikt för dig, oavsett om det är av personlig eller affärsmässig anledning, är DNSCrypt ett gratis och smärtfritt sätt att lägga till ytterligare ett lager av säkerhet till din dators anslutning,

Visste du om DNS-läckor? Kommer du använda DNSCrypt? Låt oss veta i kommentarerna.