Ja, din Video Baby Monitor kan hackas. Nej, du behöver inte sluta använda det

Om du redan har hört dem, sparar jag dig omskapet av skämthistorierna för babyövervakning. Det finns inget mer magskurande än tanken att ditt barns rum inte är helt säkert från inkräktare. Men faktum är att om du har en babyövervakare i rummet kanske det inte är.

Om du redan har hört dem, sparar jag dig omskapet av skämthistorierna för babyövervakning. Det finns inget mer magskurande än tanken att ditt barns rum inte är helt säkert från inkräktare. Men faktum är att om du har en babyövervakare i rummet kanske det inte är.

Videobarnövervakningshackhistorier får massor av airplay på lokala nyheter och skickas direkt till mig av mina äldre släktingar. Vad som är annorlunda med dessa berättelser är att de risker de identifierar är verkliga.

Dessa bekräftade instanser är chillande nog för att få dig att springa på övervåningen och koppla ur babyövervakningen i ditt barns rum just nu. Jag gjorde nästan.

Men efter att ha tagit ställning till de säkerhetsåtgärder som jag redan hade infört bestämde jag att det var OK att fortsätta använda mina babymonitorer. Riskerna är verkliga, men de är hanterbara.

Förse mig inte fel. Jag är inte immun mot en liten paranoia. Till exempel har jag en Post-it som täcker webbkameran på min bärbara dator. (Allvarligt, när kommer de att lägga lite plastluckor på dessa som standard?). Men min position på baby monitorer är detta:

När du förstår hur hackare kommer in i bebisar och webbkameror kan du fatta ett mer informerat beslut om huruvida säkerhetsriskerna är värda bekvämligheten eller ej. Så, innan du börjar varna alla dina vänner och barn för att sluta använda babymonitorer, läs igenom det här inlägget. Eller ännu bättre, vidarebefordra dem den här istället för den sensationella berättelsen från din lokala nyhetskanal.

Jag har problem med en hel del sättet media täcker dessa historier. De är mer clickbait än försiktighetsberättelser, och de råd de erbjuder är i bästa fall överskridande. Poängen med detta inlägg är inte att chocka och skrämma dig - det är att informera och förbereda dig.

Hur Hackers Access Baby Monitorer: Dumb vs Smart Monitors

Det finns två stora sorters babymonitorer där ute. Det finns enkla intercom-stilskärmar som är walkie talkies med en babybjörnlogo på lådan. Och då finns det något nyfångade internetaktiverade babymonitorer som integreras med din smartphone via din trådlösa router.

Det finns två stora sorters babymonitorer där ute. Det finns enkla intercom-stilskärmar som är walkie talkies med en babybjörnlogo på lådan. Och då finns det något nyfångade internetaktiverade babymonitorer som integreras med din smartphone via din trådlösa router.

Attackvektorn för äldre walkie talkie / intercom-typ övervakare (som jag fortfarande använder) är ganska enkel. De dumma bildskärmarna är radiokvivalenterna av två burkar på en sträng. Allt man behöver göra är att hitta strängen och sedan sätta sin burk i mitten. Det är, kapning frekvensen och börja spela death metal över det eller något. Det finns dock två stora begränsningsfaktorer för den dumma skärmhacken. Först är hårdvara. Just nu har varje barn över 5 år en enhet som kan använda internetprotokoll (vilken smart användning av barnmonitorer). Men för att kapa en dum baby monitor-frekvens måste du vara lite praktisk med några gadgets du köpte på RadioShack. Den andra faktorn är intervallet. Du måste vara ganska fysiskt nära barnmonitoren för att den ska fungera. Till exempel, om jag står i min uppfart med mottagaren för min baby monitor, är jag för långt bort för att signalet ska fungera.

Så, om någon börjar kapa din "dumma" babyskärm, gå ut på gården och hitta den lilla punken med walkie talkieen som gör det och berätta för honom att du vet var han bor, och du ringer till sina föräldrar.

Det är alla gamla nyheter.

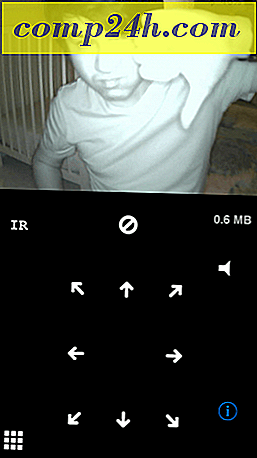

Det är de internetanslutna bildskärmarna och barnkamerorna som gör alla rubriker på senare tid. Dessa kallas internetprotokoll (IP) kameror eftersom de använder internet och ditt lokala nätverk för att kommunicera med din smartphone. Attackvektorn mot dessa "smarta" babyskärmar är mycket bredare. Nu är det inte bara äldre bröder och grannskapsbarn som prankar dig. Om en dum babyskärm är två burkar och en sträng, är en smart babykamera en burk, och strängen är World Wide Web. Internetanslutna barnmonitorer är potentiellt sårbara för hela troll, kryp och brottslingar över hela världen. Och vi vet alla att dessa människor bara kan vara helt förkastliga.

Säkerhetsproblem för Internet Protocol Baby Monitor

Varje gång jag börjar prata om säkerhet med Steve börjar han göra sin Shrek-personlighet.

"Ogres Säkerhetsåtgärder är som lökar."

Det handlar om lagren.

När det gäller din IP-aktiverade baby monitor kan bara ha ett stinkigt lager av osäkerhet bjuda in alla hackare. Då kan din webbkamera hamna på ett skumt forum med länkar till hundratals osäkra webkameror över hela världen. De existerar. Titta inte efter dem, om du värdesätter din själ.

På en mycket hög nivå, här är lagren som gäller för din videobarnskärm. Detta härrör från att din videobarnskärm fungerar genom att ansluta till din trådlösa router, som jag antar är ansluten till internet.

- Normal internetåtkomst till din router (brandväggskyddad)

- Videobarnövervakningsåtkomst (Lösenordsskyddad, eller ännu bättre, inaktiverad)

- Fjärrkontroll för babyövervakning (Lösenordsskyddad, eller ännu bättre, inaktiverad)

- Fjärradministratörsbehörighet till din router (Lösenordsskyddad, eller ännu bättre, inaktiverad)

- Videobarnövervakning (Lösenordsskyddad)

- Användare / administratör lokal åtkomst till din router (lösenordsskyddad)

- Wired (lösenordsskyddad)

- Trådlös (lösenordsskyddad)

- Videobarnövervakning (Lösenordsskyddad)

Som du kan se, får angriparen i alla fall tillgång till din babymonitor genom att först få tillgång till din router. Så det första och uppenbara skyddsskiktet är att säkra din trådlösa router. Därefter finns det mer du kan göra. Men innan vi kommer in i det, låt mig förklara för dig hur hackarna kan komma in.

Om du inte bryr dig om allt, kan du hoppa över till kontrolllistan för videobarnövervakningssäkerhet.

Kompromissa din routersäkerhet

När en angripare får administrativ åtkomst till din router är det ganska mycket spel över för varje enhet som är ansluten till den. Din barnmonitor kan vara minst av dina bekymmer. Men för att hålla sig på ämnet konfigureras de flesta barnmonitorer genom att komma åt deras administrativa "backstage" via din router. Om en hackare får åtkomst till din router kan de börja monkeying runt med säkerhetsinställningarna på din babymonitor.

Så här kan de komma in:

En attack via obehörig internetåtkomst till din router är minst sannolikt att det inträffar. Alla routrar använder Network Address Translation (NAT) för att filtrera bort obehörig inkommande trafik. Det enda undantaget här är om du försiktigt har gått in och aktiverat port vidarebefordran eller skapat en demilitariserad zon. Du brukar bara göra detta för program som BitTorrent-klienter eller online-videospel med hög bandbredd. Om du inte vet vad dessa är, fråga din tonåring om han eller hon gjorde något av dessa saker till din router. Om inte, är du förmodligen OK. Du kan kontrollera routerns inställningssidor för att försäkra dig om det.

En attack via fjärråtkomst till din router är liknande. På samma sätt som du kan ställa in din barnmonitor för att få tillgång till Internet via Internet, kan du få din routers administratörssida tillgänglig via ett stort nätverk eller på internet. Det här är istället för att komma åt din routers konfigurationssida genom att ansluta till den direkt via en trådbunden eller trådlös anslutning. Om du inte är IT-administratör för ett företag är det praktiskt taget ingen anledning att du behöver göra det-det gör dig bara mer sårbar. Fortsätt och inaktivera den här funktionen på din router inställningssida. Om du aldrig kommer ihåg att aktivera det, är det antagligen redan inaktiverat. Det brukar kallas något som "fjärrinstallation" eller "Tillåt installation över WAN."

En attack via lokal åtkomst till din router är densamma som fjärråtkomst till din router, förutom att en hacker måste vara inom WiFi-området eller kunna ansluta direkt till din router. Det här är sällsynt, men utesluter det inte. Tänk på öppna hus, fester, hus sitter etc. Om du har ett öppet trådlöst nätverk betyder det att alla kan ansluta utan ett lösenord (varför? Varför? Varför?), Då grannen kan komma in som de vill. Även om du har trådlösa lösenord aktiverade kan någon ansluta routern via en Ethernet-anslutning, spricka din routeradministratörs lösenord (eller använd fabriksinställningen, om du inte har ändrat den) och gå sedan till stan.

Kompromissera din babyövervakningssäkerhet

Låt oss anta nu att hackaren har tillgång till din router och därmed din bebisens bildskärmens konfiguration. Precis som din router har standardinställningar som skyddar den från obehörig trafik, kommer din bebisskärm vanligen att ha dessa skydd på plats utanpå. Men många videobarnskärmar har också UPnP och port vidarebefordringsinställningar som kan aktiveras för att göra kameran mindre säker.

Om du inte har angett ett lösenord för din babyövervakning eller har ändrat fabriksinställningslösenordet kan någon enkelt nå åtkomst till kameran nu när de har routeråtkomst. De kan fortsätta använda det kända fabriksinställda lösenordet eller sätta in sitt bakdörrskonto.

Nu har vi hittills behandlat obehörig åtkomst till din router via internet. Många av dessa smarta babymonitorer gör det möjligt för dig att få tillgång till din barnmonitor via internet . Det vill säga att du är på jobbet eller på ett datum eller något, och du vill titta på din lilla sovande ängel från din telefon. Det här är en funktion som du kan aktivera från videobarnkameraets programinställningar. Men jag tror inte att du borde . Bandbredd och säkerhetsimplikationer för att aktivera den här funktionen är för stora om du inte vet vad du gör. Spara bara risken och använd inte din videokamera övervakning som barnvaktkamera. Bara text din barnvakt och fråga hur saker går, okej?

Problemet med att möjliggöra Internetåtkomst till din babymonitor är att det förenklar det arbete som en hacker måste göra. I stället för att tränga in din router, då du får administrativ åtkomst till din router och sedan administrativ åtkomst till din babyövervakare, måste de bara kasta lösenordet som du ställer in för fjärråtkomst till din babymonitor. Det är lite som att lämna en nyckel under dörrmatningen vid din ytterdörr. Om det är enkelt och bekvämt för dig att komma åt, är det enkelt och bekvämt för hackare att komma åt.

Video Baby Monitor Security Non-issues

Så, allt som borde ge dig en bra uppfattning om hur hackare kan komma in på din baby monitor. Det är ganska mycket enkla hem trådlösa nätverkssäkerhet saker. Det finns inte någonting som är naturligt farligt för barnskärmar som inte heller gäller för alla enheter på ditt hemnätverk. Skillnaden är att frestelsen att skadligt pranka är mycket högre, och krypfaktorn är extra hög. Om du bara behandlar din babyövervakning med samma vaksamhet som din telefon, din bärbara dator och din surfplatta, borde du vara OK.

Att bara ha en videobarnmonitor i huset öppnar inte omedelbart ett fönster till världen. Dessutom behöver du inte oroa dig för någon som avlyssnar den digitala videosignalen över luften. Digitala videokameror använder krypterade signaler. Det skulle vara alltför svårt för någon att knäcka dessa, och de skulle behöva vara inom signalområdet.

Videokontrollsäkerhetschecklista

Oavsett huruvida du läser alla de lite tekniska mumbo jumbo som jag just skrev, finns det några ganska enkla steg du kan vidta för att göra din videoskärmskärm säker. Gör dem en åt gången, och om du behöver hjälp med din speciella modell för barnmonitor eller router, kolla tillverkarens dokumentation eller lämna en kommentar. Om du lämnar en kommentar, se till att du får svar på din fråga innan du ansluter enheten.

- Säkra din trådlösa router. Jag kunde skriva ett helt inlägg på detta. Men lyckligtvis gjorde Andre redan det jag behöver inte: Säkra din Wi-Fi-router nu med dessa säkerhets tips. På samma sätt:

- Uppdatera firmware för din router.

- Inaktivera fjärråtkomst till din router. Låt det inte konfigureras från någonstans men direkt inuti ditt hus, anslutet till det trådlösa eller trådbundna nätverket.

- Ange ett lösenord för din babyövervakning, om du inte redan har (varför? Varför? Varför?). Du bör också se till att du har ett starkt lösenord

- Ändra eller ta bort standardinloggningen. Vissa kameror och routrar har standardinloggningsinformation, något dumt som "root" som användaren och "lösenordet" för lösenordet. Även om du har skapat din inloggningsinformation, bör du se till att de gamla standardinloggningsuppgifterna har tagits bort eller ändrats.

- Uppdatera firmware för kameran. Stegen för att göra detta är olika för varje tillverkare. Skjut mig ett meddelande om du behöver hjälp.

- Inaktivera DDNS på din kamera, om den har den.

- Inaktivera portöverföring eller UPnP på din kamera, om den har den.

- Inaktivera fjärråtkomst till din babykamera. Det är bekvämt men onödigt. Och om du inte har obegränsad dataplan, blir det också dyrt. Att skicka videofömer över internet till en telefon tar upp mycket data. Om du är övertygad om att använda fjärråtkomst till din kamera, se till att du också gör följande:

- Ändra porten som används för att komma åt din kamera. Standard är 80, och det är det som hackare kommer att kontrollera först. Ändra den till något över 8100, om du kan.

- Kontrollera regelbundet loggarna för obehörig åtkomst. När du tittar på din logg, leta efter ovanliga saker, som IP-adresser som du inte känner igen eller konstiga åtkomsttider (1 PM när du inte ens var hemma, till exempel).

Om du adresserar alla ovanstående saker borde du ha skyddat alla typiska attackvektorer till bästa möjliga förmåga.

Missade jag något? Låt mig - och dina kolleger -läsare - känner till i kommentarfältet.